URL:

http://www.iptools.eu/nslookup.php

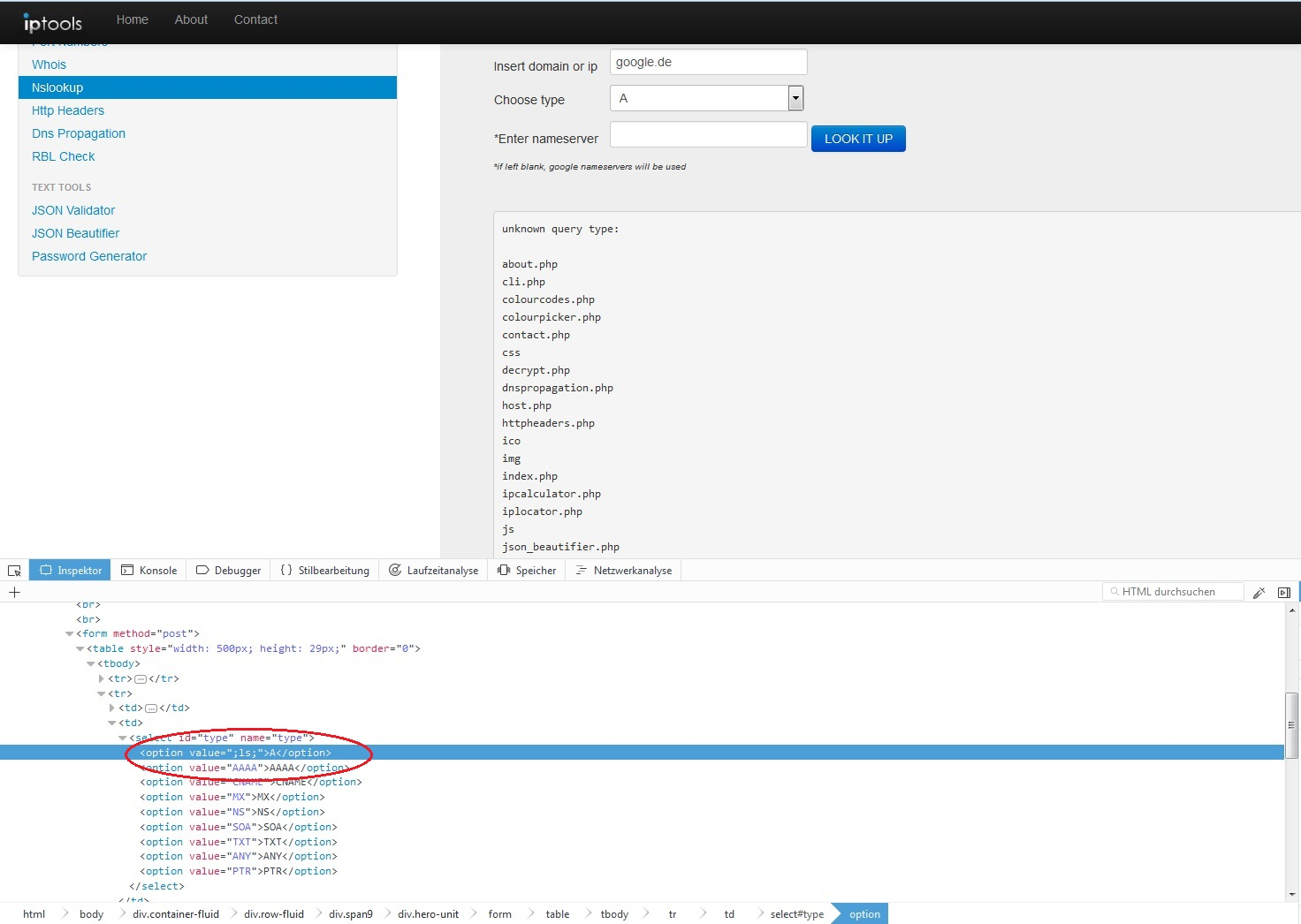

Im Feld "insert domain or ip" geben wir ein:

google.de

Dann klicken wir neben "Choose type" auf das Auswahlfeld mit der rechten Maustaste und wählen "Element untersuchen" (in Firefox, IE..) aus.

Die Zeile "<option value="A">A</option>" ändern wir in"<option value=";ls;">A</option>".

Dann klicken wir auf "LOOK IT UP".

Anmelden

Anmelden Benutzerkonto erstellen

Benutzerkonto erstellen

Nach oben

Nach oben Melden

Melden

Classic Hacking

Classic Hacking

Hacking & Security

Hacking & Security